16 Líderes en Ciberseguridad y Privacidad de Datos en Argentina en 2026

La ciberseguridad y la privacidad de datos ya no son un tema aislado del área técnica. En 2026, impactan la reputación, la continuidad del negocio y la confianza del público. Cada filtración o fraude digital puede traducirse en pérdidas, demandas, sanciones o caída de clientes. Esta guía está pensada para ayudarte a ubicar referentes reales del ecosistema argentino. Vas a encontrar perfiles de banca, energía, sector público, justicia, derecho y comunidad técnica.

La idea no es solo “seguir nombres”, sino aprender enfoques de trabajo que podés adaptar a tu organización. A lo largo del artículo vas a ver criterios claros, señales para evaluar liderazgo y acciones aplicables. También vas a notar un eje constante: ciberseguridad y privacidad en Argentina se construyen con procesos, cultura y disciplina diaria, no con promesas.

| Punto | Qué vas a llevarte |

| Objetivo | Conocer referentes y aprender estrategias aplicables |

| Enfoque | Prevención, respuesta, gobernanza y privacidad |

| Público | Empresas, pymes, sector público, estudiantes y líderes |

| Resultado | Lista + aprendizajes + checklist para actuar |

Por Qué Este Tema Importa En Argentina En 2026

En los últimos años se profesionalzos y servicios, fraudes más sofisticados y una presión creciente por proteger datos personales. La mayoría de los incidentes no empiezan con “tecnología compleja”. Empiezan con accesos débiles, errores humanos, permisos excesivos o proveedores sin controles. Además, la vida digital se volvió cotidiana. Bancos, salud, educación, comercio y trámites dependen de sistemas que deben funcionar siempre. Cuando algo falla, el impacto no es solo técnico. Afecta pagos, turnos, logística y comunicación con clientes.

También cambió el nivel de exigencia interna. Directorios y gerencias ya preguntan por riesgos, planes de continuidad y responsabilidades. Cada vez más se pide evidencia: métricas, simulacros, controles y resultados. En privacidad, el punto clave es simple. Si recolectás datos, sos responsable. Eso implica gobernar el ciclo completo: recolección, uso, almacenamiento, acceso, eliminación y respuesta ante incidentes. Por eso importan los líderes. Porque definen prioridades, construyen equipos y hacen que lo crítico pase de “pendiente” a “resuelto”.

| Factor | Impacto en 2026 |

| Fraude digital | Afecta clientes, canales y reputación |

| Continuidad | Detener operaciones cuesta caro |

| Proveedores | Aumenta el riesgo indirecto |

| Datos personales | Exigen orden, transparencia y control |

Cómo Seleccionamos A Los 16 Líderes

La selección se apoya en visibilidad pública, responsabilidad real y señales consistentes de liderazgo. No es una lista por popularidad. Es una lista por impacto y por aporte al ecosistema. Se consideró la capacidad de sostener programas de seguridad en organizaciones grandes. También se consideró el rol en instituciones públicas, justicia y equipos de respuesta a incidentes. En esos ámbitos, la coordinación y la metodología importan tanto como la técnica. Otro punto clave fue la especialización. No todos lideran desde el mismo lugar. Algunos se enfocan en gobernanza y riesgo. Otros, en incidentes y evidencia. Otros, en privacidad y derecho. Otros, en comunidad y formación de talento.

También se valoró la capacidad de comunicar. En seguridad, quien no puede explicar riesgos de forma simple termina perdiendo presupuesto, apoyo y tiempo. Liderar es lograr que la organización cambie hábitos. Y finalmente, se priorizó diversidad de sectores. Porque Argentina necesita soluciones para banca, energía, servicios, comercio, gobierno y ciudadanía.

| Criterio | Cómo se ve en la práctica |

| Responsabilidad | Rol claro y sostenido en el tiempo |

| Impacto | Programas, resultados o cambios visibles |

| Especialidad | Aporte específico en seguridad o privacidad |

| Influencia | Formación, comunidad, publicaciones o gestión pública |

Panorama 2026: Tendencias Que Marcan La Agenda

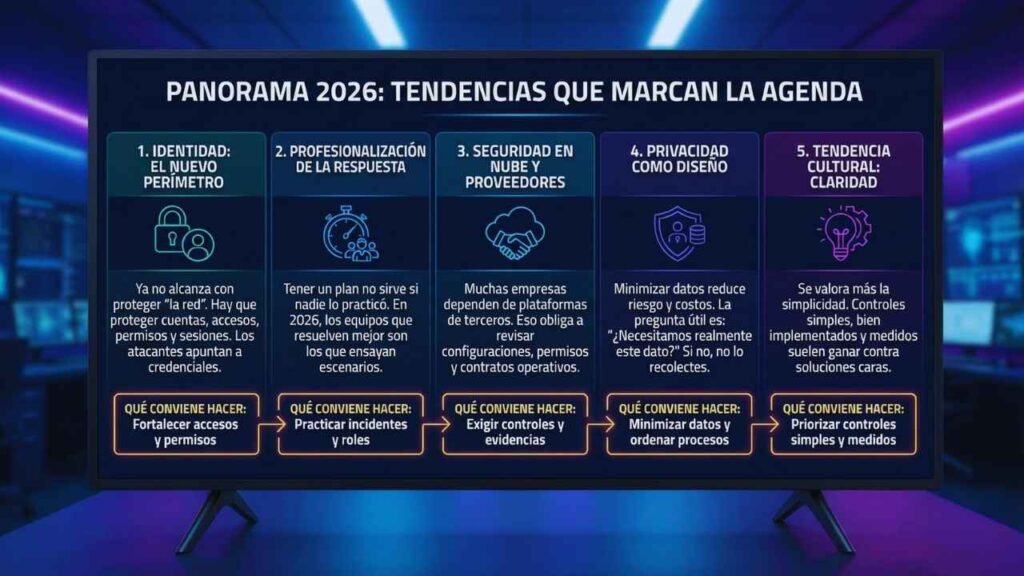

La primera tendencia es que la identidad se volvió el nuevo perímetro. Ya no alcanza con proteger “la red”. Hay que proteger cuentas, accesos, permisos y sesiones. Los atacantes apuntan a credenciales y a engaños dirigidos. La segunda tendencia es la profesionalización de la respuesta. Tener un plan no sirve si nadie lo practicó. En 2026, los equipos que resuelven mejor son los que ensayan escenarios, documentan decisiones y coordinan con legal, comunicación y dirección. La tercera tendencia es la seguridad en entornos de nube y servicios externos. Muchas empresas dependen de plataformas de terceros. Eso obliga a revisar configuraciones, permisos y contratos operativos, no solo “papeles”.

La cuarta tendencia es la privacidad como diseño. Minimizar datos reduce riesgo y reduce costos. También mejora la confianza. La pregunta útil es: “¿Necesitamos realmente este dato?” Si no, no lo recolectes. Por último, hay una tendencia cultural. Se valora más la claridad y la simplicidad. Controles simples, bien implementados y medidos suelen ganar contra soluciones caras y mal adoptadas.

| Tendencia | Qué conviene hacer |

| Identidad | Fortalecer accesos y permisos |

| Respuesta | Practicar incidentes y roles |

| Proveedores | Exigir controles y evidencias |

| Privacidad | Minimizar datos y ordenar procesos |

16 Líderes De Ciberseguridad Y Privacidad De Datos En Argentina (2026)

1) Pedro Adamovic

Pedro Adamovic representa el liderazgo en seguridad dentro de organizaciones financieras. Su foco suele estar en traducir riesgos técnicos a decisiones concretas del negocio. Eso incluye priorizar inversiones, ordenar programas y exigir resultados medibles. Una clave de estos roles es sostener el equilibrio. Hay que proteger sin frenar la operación. También hay que gestionar incidentes sin generar pánico interno. El liderazgo aparece cuando el equipo tiene método, no cuando “apaga incendios”.

Buenas prácticas que suelen acompañar este enfoque:

- Tableros simples con pocos indicadores claros.

- Simulacros con dirección y áreas no técnicas.

- Reglas de acceso y permisos con criterios definidos.

| Clave | Resumen |

| Aporte | Estrategia, prioridades y comunicación |

| Enfoque | Riesgo y continuidad del negocio |

| Ideal para | Empresas con alta exposición |

| Para copiar | Métricas y simulacros ejecutivos |

2) Leonardo Oscar Iglesias

En energía, el problema no es solo el ataque. Es la interrupción. La continuidad operativa suele ser el centro de la seguridad. Eso obliga a ordenar redes, segmentación, respaldos y protocolos de recuperación. En este tipo de liderazgo, la coordinación con operaciones y tecnología industrial pesa mucho. No se puede “parar todo” para aplicar un cambio. Por eso se trabaja con planes por etapas, ventanas de mantenimiento y pruebas controladas.

Recomendaciones típicas de un enfoque maduro:

- Inventario real de sistemas críticos y dependencias.

- Restauración probada, no solo respaldos guardados.

- Reglas estrictas para accesos remotos y terceros.

| Clave | Resumen |

| Aporte | Resiliencia y continuidad |

| Enfoque | Sistemas críticos y operación |

| Ideal para | Infraestructura crítica |

| Para copiar | Segmentación y recuperación probada |

3) Facundo de Pina

En banca, la seguridad convive con fraude todos los días. El liderazgo efectivo integra ambas miradas. No alcanza con controles técnicos si la estafa ocurre por ingeniería social. Tampoco alcanza con concientización si no hay monitoreo y contención. Un enfoque útil aquí es unir datos, comportamiento y procesos. Detección de anomalías, límites de transacciones y validaciones consistentes reducen pérdidas. La clave es mejorar sin castigar al usuario.

Ideas aplicables:

- Revisar flujos de alta de cuentas y recupero de acceso.

- Capacitar equipos de atención con guiones anti-estafa.

- Medir incidentes por canal y causa, no solo por volumen.

| Clave | Resumen |

| Aporte | Controles + prevención de fraude |

| Enfoque | Clientes, canales y monitoreo |

| Ideal para | Servicios financieros |

| Para copiar | Procesos de verificación y alertas |

4) Claudio Norberto Colace

En organizaciones grandes, la seguridad se gana con gobernanza. Políticas simples, controles repetibles y auditoría continua. La meta es reducir incertidumbre. Si cada equipo hace “lo que cree”, el riesgo se multiplica. El rol de liderazgo aquí suele reforzar estándares mínimos. También define responsabilidades por área. Y establece una forma clara de priorizar: primero lo crítico, luego lo importante, después lo deseable.

Buenas prácticas útiles:

- Catálogo de controles mínimos por sistema.

- Ciclos de revisión periódica de accesos y permisos.

- Reportes ejecutivos que muestren progreso real.

| Clave | Resumen |

| Aporte | Gobernanza y medición |

| Enfoque | Estandarización y control |

| Ideal para | Empresas con muchos equipos |

| Para copiar | Controles mínimos y revisiones |

5) Violeta Paulero

En privacidad, el liderazgo se ve cuando el tema deja de ser “un documento” y se vuelve un proceso vivo. Se ordenan finalidades, bases de uso, tiempos de retención y medidas de seguridad. También se mejora la transparencia con el usuario. Un enfoque valioso es diseñar privacidad desde el inicio. Cuando el producto ya está hecho, arreglar privacidad cuesta más y se vuelve conflictivo. En cambio, si se planifica desde el diseño, se evita fricción.

Acciones prácticas:

- Mapa de datos: qué se recolecta, para qué y dónde vive.

- Políticas claras de acceso a datos sensibles.

- Respuesta a incidentes con criterios de comunicación.

| Clave | Resumen |

| Aporte | Dirección y orden en datos personales |

| Enfoque | Procesos y transparencia |

| Ideal para | Empresas con datos sensibles |

| Para copiar | Mapa de datos y retención |

6) Lía Molinari

El liderazgo en respuesta a incidentes se mide por velocidad y coordinación. No se trata solo de herramientas. Se trata de roles claros, canales definidos, decisiones rápidas y documentación. Un enfoque maduro empieza antes del incidente. Se entrena a equipos, se prepara comunicación y se definen pasos para contención. También se crea una cultura donde reportar problemas es positivo, no castigado.

Ideas para aplicar ya:

- Un canal único de reporte y triage interno.

- Plantillas listas para comunicar a dirección y áreas clave.

- Guías simples para evitar errores repetidos.

| Clave | Resumen |

| Aporte | Coordinación y método en incidentes |

| Enfoque | Preparación y contención |

| Ideal para | Organizaciones con baja madurez |

| Para copiar | Playbooks y roles definidos |

7) Federico Pierri

En estrategia nacional, la ciberseguridad se vuelve coordinación. Estándares, marcos de trabajo, campañas, capacidades y articulación entre organismos. Eso eleva el piso general, especialmente para entidades que aún están madurando. Para empresas, seguir este tipo de enfoque ayuda a alinear controles con buenas prácticas. También ayuda a entender la importancia de compartir información cuando hay incidentes relevantes, siempre con cuidado y responsabilidad.

Acciones recomendadas:

- Adoptar controles mínimos de forma gradual.

- Capacitar por roles, no solo por “empleados en general”.

- Crear protocolos de escalamiento internos.

| Clave | Resumen |

| Aporte | Articulación y lineamientos |

| Enfoque | Estrategia y capacidades |

| Ideal para | Sector público y alianzas |

| Para copiar | Protocolos y estandarización |

8) Horacio Azzolin

En ciberdelitos, la clave es evidencia y trazabilidad. La organización que no preserva datos útiles después del incidente pierde capacidad de investigación. También pierde margen legal y operativo. Un enfoque práctico para equipos privados es tener protocolos claros. Qué registrar, cuánto tiempo guardar, cómo asegurar integridad y cómo escalar internamente. Eso reduce improvisación cuando hay presión.

Consejos útiles:

- Registro consistente de eventos críticos.

- Respaldo y conservación segura de evidencias.

- Coordinación temprana entre seguridad, legal y dirección.

| Clave | Resumen |

| Aporte | Estandarizar evidencia y denuncia |

| Enfoque | Investigación y prevención |

| Ideal para | Empresas con incidentes recurrentes |

| Para copiar | Protocolos de preservación |

9) Abel Decaroli

La prevención escala cuando hay mínimos claros. No se puede exigir “excelencia” si no hay base. Por eso, el liderazgo preventivo suele enfocarse en prácticas simples y repetibles. Para organizaciones chicas, esto es oro. Porque permite avanzar sin presupuestos enormes. La seguridad real muchas veces empieza con inventario, accesos y disciplina de actualizaciones.

Pasos concretos:

- Priorizar cuentas críticas y reforzar accesos.

- Ordenar permisos y reducir privilegios.

- Definir tiempos de actualización por criticidad.

| Clave | Resumen |

| Aporte | Prevención y bases mínimas |

| Enfoque | Disciplina y repetición |

| Ideal para | Pymes y sector público |

| Para copiar | Inventario y control de accesos |

10) Beatriz Busaniche

La privacidad también es confianza social. Un enfoque de derechos digitales recuerda algo básico: no todo dato que se puede recolectar se debe recolectar. Y no todo control mejora seguridad si rompe libertades o genera riesgos colaterales. Para empresas, esto se traduce en prácticas concretas. Minimizar datos reduce superficie de exposición. Avisos claros y opciones reales reducen conflictos. Y el diseño ético evita decisiones que luego cuestan caro.

Ideas aplicables:

- Revisar formularios y eliminar campos innecesarios.

- Explicar finalidades en lenguaje simple.

- Diseñar controles sin vigilancia excesiva.

| Clave | Resumen |

| Aporte | Privacidad con enfoque ciudadano |

| Enfoque | Proporcionalidad y transparencia |

| Ideal para | Productos digitales y servicios |

| Para copiar | Minimización y claridad |

11) Federico Kirschbaum

La comunidad técnica fortalece al mercado. Un aporte típico de estos referentes es mejorar prácticas de investigación y gestión de vulnerabilidades. Eso ayuda a empresas a encontrar fallas antes de que sean explotadas. El aprendizaje más valioso es el proceso. Cómo reportar, cómo priorizar, cómo corregir y cómo verificar. Sin método, los hallazgos quedan en informes y no se traducen en mejoras.

Acciones prácticas:

- Crear un flujo de remediación con responsables y fechas.

- Medir tiempo de corrección, no solo cantidad de fallas.

- Entrenar equipos de desarrollo con ejemplos reales.

| Clave | Resumen |

| Aporte | Vulnerabilidades y mejora continua |

| Enfoque | Remediación y cultura técnica |

| Ideal para | Equipos de producto y desarrollo |

| Para copiar | Métricas de corrección |

12) Francisco Müller Amato

Sostener una comunidad en el tiempo construye infraestructura de aprendizaje. Esto impacta contratación, formación y difusión de buenas prácticas. También ayuda a que más gente entre al campo con criterios sólidos. En empresas, el paralelismo es claro. La cultura interna se construye igual. Si no se repite, se pierde. Si no se documenta, se olvida. Si no se enseña, no escala.

Prácticas útiles:

- Mentoría interna y capacitación por niveles.

- Postmortem después de incidentes sin culpas.

- Librería interna de guías simples.

| Clave | Resumen |

| Aporte | Cultura y continuidad |

| Enfoque | Formación y comunidad |

| Ideal para | Equipos en expansión |

| Para copiar | Mentoría y documentación |

13) Jerónimo Basaldúa

La difusión técnica responsable crea aprendizaje colectivo. El valor está en explicar fallas, defensas y patrones de ataque de forma clara. Eso eleva el estándar para equipos que están empezando. Para el día a día de una organización, esto se convierte en práctica. Comunicar riesgos sin dramatismo. Enseñar lo esencial. Repetir hábitos simples.

Ideas aplicables:

- Capacitación breve y frecuente.

- Ejercicios internos basados en escenarios reales.

- Comunicación clara de “qué hacer” ante señales de estafa.

| Clave | Resumen |

| Aporte | Difusión y aprendizaje |

| Enfoque | Claridad y escenarios reales |

| Ideal para | Concientización y formación |

| Para copiar | Entrenamiento continuo |

14) Leonardo Pigner

Los ecosistemas funcionan cuando conectan talento, empresas y espacios de práctica. El liderazgo aquí suele verse en redes: vínculos que permiten compartir experiencia, detectar tendencias y formar gente. Para empresas, la ventaja es doble. Se mejora contratación y se mejora visión. Lo que hoy se discute en comunidad suele ser el problema que mañana golpea a la industria.

Acciones útiles:

- Conectar reclutamiento con comunidad técnica.

- Escuchar tendencias para priorizar controles.

- Incentivar participación y aprendizaje del equipo.

| Clave | Resumen |

| Aporte | Redes y talento |

| Enfoque | Ecosistema y visión |

| Ideal para | Equipos que buscan crecer |

| Para copiar | Participación y aprendizaje |

15) Juan Pablo Daniel Borgna

La construcción histórica de espacios técnicos deja una lección clara: la seguridad no es moda. Es disciplina. Es continuidad. Los programas que sobreviven al tiempo lo hacen por método, no por entusiasmo momentáneo. Para equipos internos, esto se traduce en sistemas. Calendarios de revisión. Rutinas de actualización. Auditorías periódicas. Documentación viva.

Ideas aplicables:

- Calendario fijo de revisión de accesos.

- Rutina mensual de recuperación de respaldos.

- Revisión trimestral de riesgos y proveedores.

| Clave | Resumen |

| Aporte | Disciplina y continuidad |

| Enfoque | Rutinas y método |

| Ideal para | Programas a largo plazo |

| Para copiar | Calendarios y revisiones |

16) Romina Iannello

En privacidad, el derecho y la operación deben trabajar juntos. Un enfoque práctico ayuda a convertir normas y contratos en acciones reales. No alcanza con cláusulas si no hay procesos que se cumplan. Un punto fuerte suele ser el manejo de incidentes. Quién decide. Qué se comunica. Qué evidencia se preserva. Qué se negocia con proveedores. Todo eso debe estar pensado antes.

Acciones prácticas:

- Playbook legal-operativo para incidentes.

- Contratos con obligaciones técnicas verificables.

- Revisión de terceros con controles mínimos.

| Clave | Resumen |

| Aporte | Privacidad aplicada a negocios |

| Enfoque | Contratos, incidentes, procesos |

| Ideal para | Empresas con proveedores y datos |

| Para copiar | Playbooks y obligaciones operativas |

Checklist Accionable Para 2026

Si querés mejoras rápidas, empezá por lo básico y medible. Primero, reforzá accesos. Autenticación fuerte y permisos mínimos reducen gran parte del riesgo. Segundo, ordená respaldos. Pero no solo “hacerlos”. Probá restauración, porque ahí se ve si sirven. Tercero, inventario. Lo que no está inventariado no se puede proteger. Cuarto, actualizaciones por criticidad. No todo se parchea igual. Quinto, entrenamiento y simulacros. La respuesta mejora cuando se practica.

Sexto, proveedores. Pedí evidencia y controles. No alcanza con promesas. Séptimo, privacidad práctica. Minimización de datos, retención acotada y accesos controlados. Este checklist no reemplaza un programa completo. Pero acelera resultados y ordena prioridades.

| Acción | Resultado esperado |

| Accesos fuertes | Menos intrusiones por credenciales |

| Respaldo probado | Recuperación real ante incidentes |

| Inventario | Visibilidad para priorizar |

| Proveedores | Menos riesgo indirecto |

| Privacidad práctica | Menos exposición y más confianza |

Conclusión

En 2026, el liderazgo real se ve en hábitos consistentes. Procesos claros, roles definidos, métricas simples y cultura de aprendizaje. Cuando eso existe, la organización responde mejor y pierde menos. La ciberseguridad y privacidad en Argentina no se sostienen con una herramienta única. Se sostienen con disciplina, coordinación y decisiones que priorizan lo esencial.

Si tomás lo mejor de estos 16 perfiles y lo llevás a tu contexto, vas a construir un programa más sólido y más humano. Si querés avanzar hoy, elegí tres acciones del checklist y poneles fecha. La mejora empieza cuando lo importante deja de ser “idea” y se vuelve “tarea”.